- Отправка / получение электронной почты

- Отправка почты

- Получение сообщений электронной почты

- Учетные записи электронной почты настраиваемые через графический пользовательский интерфейс OTRS

- Через командную строку программы и например, procmail (otrs.PostMaster.pl)

- Получение электронной почты по протоколу POP3 или IMAP и обработка для otrs.PostMaster.pl

- Фильтрация/рассылка модулями OTRS/PostMaster (для более сложной диспетчеризации)

- Безопасность электронной почты с PGP

- Безопасность электронной почты с S/MIME

OTRS может отправлять сообщения электронной почты через Sendmail, Postfix, Qmail or Exim). По умолчанию используется Sendmail, он должен работать при установки системы "из коробки".

Параметры sendmail можно настроить через графический веб-интерфейс для конфигурации (Framework::Core::Sendmail)

OTRS может посылать письма через SMTP (Simple Mail Transfer Protocol / RFC 821) или Secure SMTP.

Параметры настройки SMTP-сервера могут быть сконфигурированны через SysConfig (Framework::Core::Sendmail). Если у вас нету SMTPS в качестве опции, значит вы пропустили установку соответствующих Perl-модулей. В таком случае, обратитесь пожалуйста к этой "Установка Perl-модулей необходимых для работы OTRS" инструкции.

OTRS позволяет получать сообщения электронной почты через почтовые аккаунты POP3, POP3S, IMAP, и IMAPS.

Для настройки почтовых аккаунтов воспользуйтесь ссылкой "Почтовые Аккаунты PostMaster" на странице администрирования.

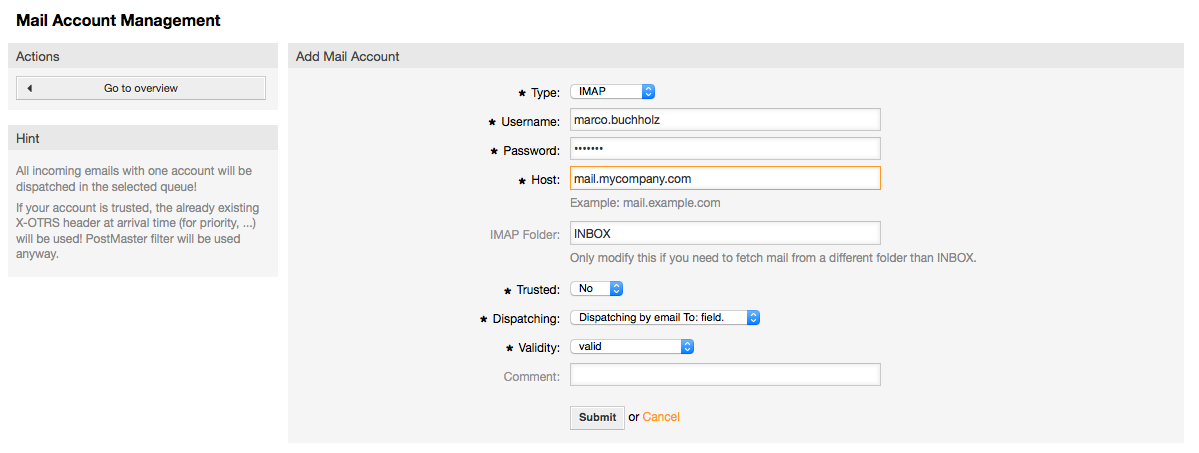

Если создан новый почтовый аккаунт/ящик (см. нижеприведенный сценарий), то нужно еще указать имя его почтового сервера, логин и пароль. Также, необходимо выбрать тип почтового сервера: POP3, POP3S, IMAP или IMAPS. Если в опциях не видно типа сервера, который нужно использовать, значит вы не установили в системе все необходимые Perl-модули. В таком случае, за более подробной информацией обратитесь к инструкции "Установка Perl-модулей, необходимых для работы OTRS".

Рисунок Добавление учетной записи электронной почты.

Если для опции "Trusted" выбрано значение "Да", будут оцениваться и выполнятся любые X-OTRS-заголовки, присоединенные к входящему сообщению. Поскольку X-OTRS-заголовок может выполнять некоторые действия в системе обработки заявок, то для извесных отправителей опцию Trusted нужно установить только в значение Да. X-OTRS-заголовки используюся в OTRS модулем фильтрации . Более подробно X-OTRS заголовки рассматриваются в этой таблице. Любые созданные и выполненные правила фильтрации независимы от параметров настроки Trusted.

Можно контролировать распределением входящих сообщений, если они должны сортироваться по очередям или содержимому поля "Кому". Если для Диспетчеризации выбрана опция "Диспетчеризация по выбранной очереди", то все входящие сообщения будут отсортированы в указанной очереди. В таком случае адрес, с которого отправили сообщение не учитывается. Если для диспетчеризации выбрана опция "Диспетчеризация писем по полю Кому", система для входящих писем проверяет, связана ли эта очередь с адресом электронной почты в поле Кому. Перейдя по ссылке Управление E-mail-адресами в Панели Администрирования, можно связать определенный адрес с очередью. Если не найдено никакой связи между адресом в поле "Кому" то сообщение будет сохранятся в системе в очереди "Raw" , которая задана в PostmasterDefaultQueue по умолчанию после установки системы.

Все данные для учетных записей электронной почты сохраняются в базе данных

OTRS. Скрипт otrs.PostMasterMailbox.pl, который

находится в директории bin вашей системы OTRS,

использует настройки в базе данных и получает почту. Вы можете выполнить

файл ./bin/otrs.PostMasterMailbox.pl вручную чтобы

проверить что все ваши настройки почты работают правильно.

При обычной установке, почта будет получаться каждые 10 минут с помощью

задания cron - postmaster_mailbox. Для более подробной

информации об изменении заданий cron обратитесь к разделу документации "Настройка планировщика задач cron

jobs для OTRS".

Note

При получении почты OTRS удаляет почту с POP или IMAP сервера. Нету такой опции, которая бы позволяла хранить копию сообщения на сервере. Если вы все же хотите чтобы такая возможность присутствовала, скорей всего нужно воспользоваться правилами переадресации на почтовый сервер. Оратитесь пожалуйста к документации по вашему почтовому серверу.

Если для получения электронной почты в OTRS нету возможности использовать

учетные записи, то эту проблему можно решить с помощью программы командной

строки bin/otrs.PostMaster.plОна принимает сообщения

электронной почты через STDIN и направляет их непосредственно в OTRS. Это

значит что емейлы будут доступны в OTRS когда MDA (Mail Delivery Agent -

Агент доставки почты) выполняет эту программу.

Для тестирования bin/otrs.PostMaster.pl без MDA,

выполните команду приведенную в листинге нижеприведенного сценария.

linux:/opt/otrs# cd bin linux:/opt/otrs/bin# cat ../doc/sample_mails/test-email-1.box | ./otrs.PostMaster.pl linux:/opt/otrs/bin#

Сценарий: Тестирование PostMaster без MDA.

Если сообщения электронной почты отображаются в QueueView, значит вашы настройки работают.

Procmail - это очень распостраненный фильтр электронной почты в среде Linux. Он устанавливается на большинстве систем. Если нет, перейдите по ссылке procmail homepage.

Для настройки procmail для OTRS (требуется сконфигурированный транспортный

агент MTA, например sendmail, postfix, exim or qmail), используйте файл

~otrs/.procmailrc.dist, скопируйте его в

.procmailrc а затем добавьте строки из нижеприведенного

сценария.

SYS_HOME=$HOME PATH=/bin:/usr/bin:/usr/local/bin # -- # Pipe all email into the PostMaster process. # -- :0 : | $SYS_HOME/bin/otrs.PostMaster.pl

Сценарий: Настройка procmail для OTRS.

Все емейлы отсылаемые локальному OTRS-пользователю будут обрабатываться

bin/otrs.PostMaster.pl и потом отображаться в

QueueView.

Для того чтобы получить электронную почту с вашего почтового сервера через POP3 или IMAP и сохранить ее на компьютере на котором установлен OTRS, для локального аккаунта или в procmail, перейдите по ссылке fetchmail.

Note

Работающий и сконфигурированный SMTP необходим для работы OTRS.

Можно использовать файл .fetchmailrc.dist в домашней

директории OTRS и скопировать его в

.fetchmailrc. Изменить его в соответствии с вашими

требованиями (см. ниже Пример 7-1).

Example 4.2. .fetchmailrc

#poll (mailserver) protocol POP3 user (user) password (password) is (localuser) poll mail.example.com protocol POP3 user joe password mama is otrs

Не забудьте установить.fetchmailrc to 710 ("chmod 710 .fetchmailrc")!

Из Листинга 7-1 выше, .fetchmailrc , все емейлы будут

перенаправлены в локальный OTRS-аккаунт, если выполнена команда

fetchmail -a. Установите эту команду в планировщике задач

cronjob если хотите извлекать емейлы постоянно.

Если вы используете метод bin/otrs.PostMaster.pl или bin/otrs.PostMasterMailbox.pl, то с модулем фильтрации PostMaster можно вставить или модифицировать X-OTRS заголовок. С помощью X-OTRS-заголовков, система обработки заявок может вызывать некоторые действия для входящих сообщений, сортировать их в определенные очереди, или, например, изменять приоритет или ID-клиента. Более подробную информацию о X-OTRS-заголовках можно найти в главе добавление аккаунтов электронной почты в Панели Администрирования.

Есть некоторые предустановленные модули фильтрации:

Note

Название задания (например $Self->{'PostMaster::PreFilterModule'}->{'JobName'}) должно быть уникальным!

Kernel::System::PostMaster::Filter::Match модуль по умолчанию для проверки

совпадения заголовков определенных емейлов (например "От", "Кому", "Тема",

...). Он может устанавливать новые заголовки email (например X-OTRS-Ignore:

да или X-OTRS-Queue: spam) если совпадают правила совпадения. Задания из

Примера 7-2 могут быть прописаны в Kernel/Config.pm

Example 4.3. Пример задания для модуля фильтрации Kernel::System::PostMaster::Filter::Match

# Job Name: 1-Match

# (block/ignore all spam email with From: noreply@)

$Self->{'PostMaster::PreFilterModule'}->{'1-Match'} = {

Module => 'Kernel::System::PostMaster::Filter::Match',

Match => {

From => 'noreply@',

},

Set => {

'X-OTRS-Ignore' => 'yes',

},

};

# Job Name: 2-Match

# (sort emails with From: sales@example.com and Subject: **ORDER**

# into queue 'Order')

$Self->{'PostMaster::PreFilterModule'}->{'2-Match'} = {

Module => 'Kernel::System::PostMaster::Filter::Match',

Match => {

To => 'sales@example.com',

Subject => '**ORDER**',

},

Set => {

'X-OTRS-Queue' => 'Order',

},

};

Kernel::System::PostMaster::Filter::CMD модуль по умолчанию для получения

емейлов для внешних команд. Вывод передается в STDOUT и если результат

истинна, то устанавливается новый заголовок (например X-OTRS-Ignore: да или

X-OTRS-Queue: spam). Пример 7-3 может быть использован в

Kernel/Config.pm

Example 4.4. Пример задания для модуля фильтрации Kernel::System::PostMaster::Filter::CMD

# Job Name: 5-SpamAssassin

# (SpamAssassin example setup, ignore spam emails)

$Self->{'PostMaster::PreFilterModule'}->{'5-SpamAssassin'} = {

Module => 'Kernel::System::PostMaster::Filter::CMD',

CMD => '/usr/bin/spamassassin | grep -i "X-Spam-Status: yes"',

Set => {

'X-OTRS-Ignore' => 'yes',

},

};

Kernel::System::PostMaster::Filter::ExternalTicketNumberRecognition это модуль по умолчанию, который дает возможность разбора/парсинга внешних идентификаторов в теме письма, в его теле или в обоих полях с помощью регулярных выражений. Затем результат разбора сохраняется в заданном динамическом поле. При поступлении письма, OTRS сначала отыскивает внешний идентификатор и, при нахождении, запрашивает OTRS о заранее заданном значении динамического поля. Если найдена существующая заявка, она обновляется, в противном случае создается новая заявка со ссылкой на внешний номер в отдельном поле.

OTRS SysConfig предлагает 4 разных варианта настройки внешних номеров

заявки. Если требуются другие варианты, они должны быть добавлены

вручную. Следующий пример может быть использован для расширения имеющихся

настроек в Kernel/Config.pm.

Example 4.5. Пример задания для модуля фильтрации Kernel::System::PostMaster::Filter::ExternalTicketNumberRecognition

# Job Name: ExternalNumber

# External Ticket Number Reconition, check for Incident-<number> in incoming mails subject and

# body from the addeesses <sender>@externalticket.com, if number is found it will be stored in

# the dynamic field 'ExternalNumber' (that need to be setup in the Admin Panel).

$Self->{'PostMaster::PreFilterModule'}->{'000-ExternalTicketNumberRecognition5'} = {

'FromAddressRegExp' => '\\s*@externalticket.com',

'NumberRegExp' => 'Incident-(\\d.*)',

'SearchInSubject' => '1',

'SearchInBody' => '1',

'TicketStateTypes' => 'new;open'

'DynamicFieldName' => 'ExternalNumber',

'Module' => 'Kernel::System::PostMaster::Filter::ExternalTicketNumberRecognition',

'Name' => 'Test External Ticket Number',

'SenderType' => 'system',

};

Параметры конфигурации

FromAddressRegExp

Это настройка необязательна. Только писма с заданным значением поля "From:" будут рассмотрены этим фильтром. Вы можете изменить эту настройку на адрес отправителя вашей внешней системы, используемой для исходящей почты. В случае, если адреса различны, вы можете оставить этот параметр пустым. Тогда OTRS не будет проверять адрес отправителя.

NumberRegExp

Этот параметр обязателен. Он содержит регулярное выражение, которое OTRS будет использовать для извлечения номера заявки из темы и/или тела письма. Выражение по умолчанию будет проверять соответствие, например, 'Incident-12354' и помещать часть значения между скобками в динамическое поле, в данном случае '12354'.

SearchInSubject

Если установлено в '1', в поле Тема письма будет осуществляться поиск номера заявки.

SearchInBody

Если установлено в '1', поиск номера заявки будет осуществляться в тексте письма.

TicketStateTypes

Это необязательный параметр. Если задан, OTRS будет искать отерытые внешние заявки с заданными типами состояний. Типы состояний в списке разделяются точкой с запятой.

DynamicField

Обязательный параметр. Задает динамическое поле, используемое для хранения внешнего номера заявки (имя поля должно существовать в системе и быть действительным).

SenderType

Этот параметр задает тип отправителя и используется при создании сообщений/заметок в OTRS.

Конечно, также есть возможность разработки своих собственных PostMaster-модулей фильтрации.

OTRS емеет возможность подписывать или шифровать исходящие сообщения с помощью PGP. Также, могут быть расшифрованы входящие зашифрованные сообщения. Шифрование и дешифрование осуществляется с помощью GPL-инструмента GnuPG. Чтобы установить GnuPG для OTRS, нужно проделать следующие действия:

Установка GnuPG с помощью менеджера пакетов вашей операционной системы.

Настройте GnuPG для использования с OTRS. Для GnuPG и приватного ключа нужно создать необходимые директории. В командной строки для пользователя 'otrs' нужно выполнить команду из нижеприведенного сценирия.

linux:~# su otrs linux:/root$ cd linux:~$ pwd /opt/otrs linux:~$ gpg --gen-key gpg (GnuPG) 1.4.2; Copyright (C) 2005 Free Software Foundation, Inc. This program comes with ABSOLUTELY NO WARRANTY. This is free software, and you are welcome to redistribute it under certain conditions. See the file COPYING for details. gpg: directory `/opt/otrs/.gnupg' created gpg: new configuration file `/opt/otrs/.gnupg/gpg.conf' created gpg: WARNING: options in `/opt/otrs/.gnupg/gpg.conf' are not yet active during t his run gpg: keyring `/opt/otrs/.gnupg/secring.gpg' created gpg: keyring `/opt/otrs/.gnupg/pubring.gpg' created Please select what kind of key you want: (1) DSA and Elgamal (default) (2) DSA (sign only) (5) RSA (sign only) Your selection? 1 DSA keypair will have 1024 bits. ELG-E keys may be between 1024 and 4096 bits long. What keysize do you want? (2048) Requested keysize is 2048 bits Please specify how long the key should be valid. 0 = key does not expire <n> = key expires in n days <n>w = key expires in n weeks <n>m = key expires in n months <n>y = key expires in n years Key is valid for? (0) Key does not expire at all Is this correct? (y/N) y You need a user ID to identify your key; the software constructs the user ID from the Real Name, Comment and Email Address in this form: "Heinrich Heine (Der Dichter) <heinrichh@duesseldorf.de>" Real name: Ticket System Email address: support@example.com Comment: Private PGP Key for the ticket system with address support@example.com You selected this USER-ID: "Ticket System (Private PGP Key for the ticket system with address support@examp le.com) <support@example.com>" Change (N)ame, (C)omment, (E)mail or (O)kay/(Q)uit? O You need a Passphrase to protect your secret key. Passphrase: secret Repeat passphrase: secret We need to generate a lot of random bytes. It is a good idea to perform some other action (type on the keyboard, move the mouse, utilize the disks) during the prime generation; this gives the random number generator a better chance to gain enough entropy. ++++++++++.+++++++++++++++++++++++++....+++++.+++++...+++++++++++++++++++++++++. +++++++++++++++++++++++++.+++++.+++++.+++++++++++++++++++++++++>++++++++++>+++++ .......>+++++<+++++................................+++++ Not enough random bytes available. Please do some other work to give the OS a chance to collect more entropy! (Need 280 more bytes) ++++++++++.+++++..++++++++++..+++++....++++++++++++++++++++.+++++++++++++++.++++ ++++++++++++++++++++++++++.++++++++++.+++++++++++++++.++++++++++.+++++++++++++++ ..+++++>.+++++....>+++++........................................................ ...........................................................>+++++<+++++......... .............+++++^^^ gpg: /opt/otrs/.gnupg/trustdb.gpg: trustdb created gpg: key 7245A970 marked as ultimately trusted public and secret key created and signed. gpg: checking the trustdb gpg: 3 marginal(s) needed, 1 complete(s) needed, PGP trust model gpg: depth: 0 valid: 1 signed: 0 trust: 0-, 0q, 0n, 0m, 0f, 1u pub 1024D/7245A970 2006-02-03 Key fingerprint = 2ED5 BC36 D2B6 B055 7EE1 5833 1D7B F967 7245 A970 uid Ticket System (Private pgp key for ticket system with addre ss support@example.com) <support@example.com> sub 2048g/52B97069 2006-02-03 linux:~$Сценарий: Настройка GnuPG.

Как показано в нижеприведенном сценарии, настройки по умолчанию могут быть применены для большинства из необходимых параметров. Правильно должны быть указаны только пароль и значения для владельца ключа.

На странице с PGP-настройками PGP, PGP должен быть активирован для OTRS (первая опция). Также нужно задать и проверить путь к gpg-программе.

Следующим нужно изменить конфигурационный параметр (PGP::Options). Используя эти конфигурационные настройки можно определить параметры, которые будут использоваться для каждого вызова gpg пользователем 'otrs'. Каталог с конфигурационными файлами для GnuPG является очень важным. В примере используется

/opt/otrs/.gnupg. Эта директоиря была создана на первом шаге конфигурации PGP.Используя следующий конфигурационный параметр (PGP::Key::Password), можно указать пары для ключей ID и их пароли для собственных закрытых ключей. Поскольку партнеры извне пишут зашифрованные сообщения в систему заявок используя ваш публичный ключ, OTRS может расшифровать эти сообщения с помощью ID/паролей указаных здесь.

Как получить идентификатор вашего собственного закрытого ключа? ID вашего собственного закрытого идентификатора отображается во время генерации (см. выше шаг 1). Также есть возможность получить ID, указав команду из нижеприведенного сценария вызванную с правами пользователя 'otrs':

linux:~# su otrs linux:/root$ cd linux:~$ pwd /opt/otrs linux:~$ gpg --list-keys /opt/otrs/.gnupg/pubring.gpg ---------------------------- pub 1024D/7245A970 2006-02-03 uid Ticket System (Private pgp key for ticket system with address support@example.com) <support@example.com> sub 2048g/52B97069 2006-02-03 linux:~$Сценарий: Получение ID вашего собственного приватного ключа.

Идентификатор (ID) закрытого ключа можно найти в строке, которая начинается с "sub". Это шестнадцатеричное представление строки, длиной в восемь символов, например "52B97069". Пароль, который нужно указать для этого ключа в системе обработки заявок такой же как данные при генерации ключей.

После того, как эти данные были введены, нажмите кнопку "Обновить" чтобы сохранить настройки. Теперь OTRS готов принимать и расшифровывать зашифрованные сообщения.

И наконец, нужно импортировать открытый ключ клиента. Это гарантирует, что зашифрованные сообщения могут быть отправлены этому клиенту. Есть два способа импортировать открытый ключ клиента.

Первый способ - указать открытый ключ клиента в веб-интерфейсе управления клиентами.

Вторая возможность заключается в определении ключей посредством настройки PGP, которая доступна через Панель Администрирования. В правой стороне этой страницы отображаются все импортированные открытые ключи клиентов. После того как PGP активирован и сконфигурирован, здесь также должен отображатся ваш собственный открытый ключ. В левой части страницы настроек PGP можно производить поиск по ключам. Также, новый открытый ключ может быть загружен в систему из файла.

Файлы с открытым ключем, которые нужно импортировать в OTRS должны соответствовать файлам ключей GnuPGP. В большинстве случаев, ключ сохраняется в файле как "ASCII armored key". OTRS позволяет работать с этим форматом.

На первый взгляд, S/MIME-шифрование кажется более сложным чем PGP. Прежде всего для OTRS нужно создать Центр Сертификации - Certification Authority (CA). Последующие процедуры очень похожи на те, которые вы выполняли для PGP: настроить OTRS, установить собственные сертификаты, импортировать другие открытые сертификаты, если необходимо, и т. д.

В большинстве случаев настройка S/MIME производится за пределами веб-интерфейса OTRS, и должана осуществлятся в оболочке операционной системы с правами пользователя 'otrs'. MIME конфигурация под Linux основана yа SSL (OpenSSL). Поэтому, сначала проверьте установлен ли в вашей системе пакет OpenSSL. OpenSSL-пакет содержит скрипт, который называется CA.pl, для создания сертификата, все наиболее важные шаги, нужно проделать именно с ним. Для упрощения процедуры узнайте, где в файловой системе находится сценарий CA.pl и введите путь к его местоположению в переменную путей оболочки (см. нижеприведенный сценарий).

otrs@linux:~> rpm -ql openssl | grep CA /usr/share/ssl/misc/CA.pl otrs@linux:~> export PATH=$PATH:/usr/share/ssl/misc otrs@linux:~> which CA.pl /usr/share/ssl/misc/CA.pl otrs@linux:~> mkdir tmp; cd tmp otrs@linux:~/tmp>

Сценарий: Настройка S/MIME.

Сценарий выше показывает, что была создана нова временная директория ~/tmp, в которой хранятся сгенерированные сертификаты.

Для создания сертификата, проделайте следующие операции в командной строке (предположим, что OTRS-администратор должен создать SSL-сертификат с целью тестирования и обучения. В случае, если у вас уже есть SSL-сертификат для шифрования, используйте его и пропустите следующие шаги):

Создание собственного Центра Сертификации (Certification Authority) для SSL. Вы должны подтвердить запрос на собственный SSL-сертификат (см. нижеприведенный сценарий).

otrs@linux:~/tmp> CA.pl -newca CA certificate filename (or enter to create) Making CA certificate ... Generating a 1024 bit RSA private key ...++++++ ......++++++ writing new private key to './demoCA/private/cakey.pem' Enter PEM pass phrase: Verifying - Enter PEM pass phrase: ----- You are about to be asked to enter information that will be incorporated into your certificate request. What you are about to enter is what is called a Distinguished Name or a DN. There are quite a few fields but you can leave some blank For some fields there will be a default value, If you enter '.', the field will be left blank. ----- Country Name (2 letter code) [AU]:DE State or Province Name (full name) [Some-State]:OTRS-state Locality Name (eg, city) []:OTRS-town Organization Name (eg, company) [Internet Widgits Pty Ltd]:Your company Organizational Unit Name (eg, section) []: Common Name (eg, YOUR name) []:OTRS Admin Email Address []:otrs@your-domain.tld otrs@linux:~/tmp> ls -la demoCA/ total 8 -rw-r--r-- 1 otrs otrs 1330 2006-01-08 17:54 cacert.pem drwxr-xr-x 2 otrs otrs 48 2006-01-08 17:53 certs drwxr-xr-x 2 otrs otrs 48 2006-01-08 17:53 crl -rw-r--r-- 1 otrs otrs 0 2006-01-08 17:53 index.txt drwxr-xr-x 2 otrs otrs 48 2006-01-08 17:53 newcerts drwxr-xr-x 2 otrs otrs 80 2006-01-08 17:54 private -rw-r--r-- 1 otrs otrs 17 2006-01-08 17:54 serial otrs@linux:~/tmp>Сценарий: Создание Центра Сертификации (Certification Authority) для SSL.

Создание запроса сертификата (см. Сценарий ниже).

otrs@linux:~/tmp> CA.pl -newreq Generating a 1024 bit RSA private key ..........................................++++++ ....++++++ writing new private key to 'newreq.pem' Enter PEM pass phrase: Verifying - Enter PEM pass phrase: ----- You are about to be asked to enter information that will be incorporated into your certificate request. What you are about to enter is what is called a Distinguished Name or a DN. There are quite a few fields but you can leave some blank For some fields there will be a default value, If you enter '.', the field will be left blank. ----- Country Name (2 letter code) [AU]:DE\keyreturn State or Province Name (full name) [Some-State]:OTRS-state Locality Name (eg, city) []:OTRS-town Organization Name (eg, company) [Internet Widgits Pty Ltd]:Your company Organizational Unit Name (eg, section) []: Common Name (eg, YOUR name) []:OTRS admin Email Address []:otrs@your-domain.tld Please enter the following 'extra' attributes to be sent with your certificate request A challenge password []: An optional company name []: Request (and private key) is in newreq.pem otrs@linux:~/tmp> ls -la total 4 drwxr-xr-x 6 otrs otrs 232 2006-01-08 17:54 demoCA -rw-r--r-- 1 otrs otrs 1708 2006-01-08 18:04 newreq.pem otrs@linux:~/tmp>Сценарий: Создание запроса сертификаата.

Подпись запроса сертификата. Запрос сертификата может быть подписан, и таким образом сертифицирован вашим собственным центром сертификации (CA), что более правдоподобно, чем использование других, внешних CA (см. нижеприведенный сценарий).

otrs@linux:~/tmp> CA.pl -signreq Using configuration from /etc/ssl/openssl.cnf Enter pass phrase for ./demoCA/private/cakey.pem: Check that the request matches the signature Signature ok Certificate Details: Serial Number: fd:85:f6:9f:14:07:16:c8 Validity Not Before: Jan 8 17:04:37 2006 GMT Not After : Jan 8 17:04:37 2007 GMT Subject: countryName = DE stateOrProvinceName = OTRS-state localityName = OTRS-town organizationName = Your Company commonName = OTRS administrator emailAddress = otrs@your-domain.tld X509v3 extensions: X509v3 Basic Constraints: CA:FALSE Netscape Comment: OpenSSL Generated Certificate X509v3 Subject Key Identifier: 01:D9:1E:58:C0:6D:BF:27:ED:37:34:14:D6:04:AC:C4:64:98:7A:22 X509v3 Authority Key Identifier: keyid:10:4D:8D:4C:93:FD:2C:AA:9A:B3:26:80:6B:F5:D5:31:E2:8E:DB:A8 DirName:/C=DE/ST=OTRS-state/L=OTRS-town/O=Your Company/ CN=OTRS admin/emailAddress=otrs@your-domain.tld serial:FD:85:F6:9F:14:07:16:C7 Certificate is to be certified until Jan 8 17:04:37 2007 GMT (365 days) Sign the certificate? [y/n]:y 1 out of 1 certificate requests certified, commit? [y/n]y Write out database with 1 new entries Data Base Updated Signed certificate is in newcert.pem otrs@linux:~/tmp>Сценарий: Подпись запроса сертификата.

Создание своего собственного сертификата, и все данные собираются с ним, используя запрос сертификата (см. Сценарий ниже).

otrs@linux:~/tmp> CA.pl -pkcs12 "OTRS Certificate" Enter pass phrase for newreq.pem: Enter Export Password: Verifying - Enter Export Password: otrs@linux:~/tmp> ls -la total 12 drwxr-xr-x 6 otrs otrs 328 2006-01-08 18:04 demoCA -rw-r--r-- 1 otrs otrs 3090 2006-01-08 18:13 newcert.p12 -rw-r--r-- 1 otrs otrs 3791 2006-01-08 18:04 newcert.pem -rw-r--r-- 1 otrs otrs 1708 2006-01-08 18:04 newreq.pem otrs@linux:~/tmp>Сценарий: Создание нового сертификата.

Теперь эти операции выполнены, установка S/MIME в OTRS должена быть завершена.

Эта часть установки осуществляется в Панели Администрирования, выбрав ссылку "SMIME". В случае, если в OTRS нету поддержки S/MIME, маска указывает администратору удобные ссылки чтобы активировать поддержку S/MIME.

С помощью группы параметров SysConfig "Crypt::SMIME", вы можете также включить и настроить общую поддержку протоколов S/MIME.

Здесь можно активировать поддержку S/MIME, определить пути для команд OpenSSL, и директории для сертификатов. Файл ключей должен хранится в директории, указанной здесь. В противном случае OpenSSL не будет их использовать.

Следующим шагом, который следует выполнить - перейти по ссылке Настройка S/MIME в Панели Администрирования. Здесь можно импортировать закрытые ключи OTRS-системы и открытые ключи других партнеров. Введите публичный ключ, который был создан и добавлен в OTRS в начале этого раздела.

Перейдя по ссылке Инструменты администрирования клиентов можно импортировать все открытые S/MIME ключи партнеров по общению.