OTRSは、Sendmail、Postfix、QmailあるいはEximによってEメールを送信することができます。デフォルト構成はsendmailを使用し使用開始時に即稼働します。

グラフィカルな構成フロント・エンドによってsendmailの設定を構成することができます。(Framework::Core::Sendmail)

OTRS can send emails via SMTP (Simple Mail Transfer Protocol / RFC 821) or Secure SMTP.

SMTPサーバー・セッティングは、SysConfig(Framework::Core::Sendmail)によって構成できます。オプションのSMTPSを利用可能として見つけることができないならば、必要なパール・モジュールがないということです。その場合は、"OTRSに必要なパール・モジュールのインストレーション"を参照してください。

OTRSは、POP3、POP3S、IMAPおよびIMAPSメールアカウントからEメールを受け取ることができます。

管理者ページのPostMasterメールアカウント・リンク経由でメールアカウントを構成して下さい。

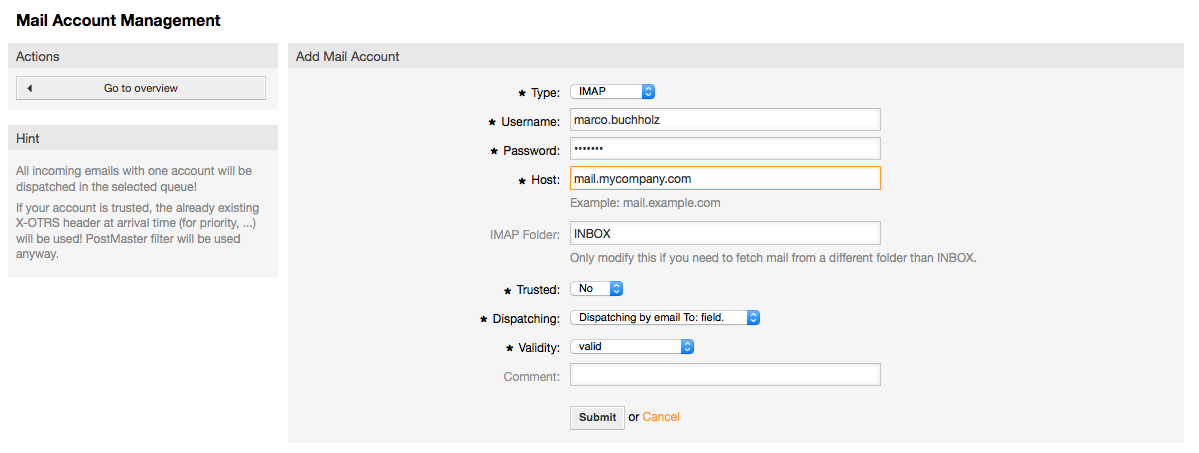

新規メールアカウントが作成されることになっている場合(下記の図を参照)そのメールサーバ名、ログイン名およびパスワードが指定されなければいけません。また、POP3, POP3S, IMAP あるいは IMAPS等のようなメールサーバタイプを選択する必要があります。サーバー・タイプのオプションとして利用可能なものが見あたらなければ、システムに必要なPerlモジュールがないことがその理由です。その場合、指示に関しては "OTRSに必要なパール・モジュールのインスタレーション"を参照してください。

図:メールアカウントの追加。

信頼済オプションの値にYesを選べば、受信メッセージに付けられたどんなX-OTRSヘッダーも評価され実行されます。X-OTRSヘッダーがチケットシステムの中のいくつかのアクションを実行することができるので既知の送信者だけに信頼済オプションをYesにセットするべきです。X-OTRSヘッダーはOTRSではフィルタ・モジュールによって使用されます。X-OTRSヘッダーは、このテーブルの中でより詳細に説明されます。作成されたどんなpostmasterフィルタ規則も、信頼されたオプションのセッティングに関係なく実行されます。

The distribution of incoming messages can be controlled if they need to be sorted by queue or by the content of the "To:" field. For the Dispatching field, if "Dispatching by selected queue" is selected, all incoming messages will be sorted into the specified queue. The address where the mail was sent to is disregarded in this case. If "Dispatching by email To: field" is selected, the system checks if a queue is linked with the address in the To: field of the incoming mail. You can link an address to a queue in the E-mail address management section of the Admin page. If the address in the To: field is linked with a queue, the new message will be sorted into the linked queue. If no link is found between the address in the To: field and any queue, then the message flows into the "Raw" queue in the system, which is the PostmasterDefaultQueue after a default installation.

メールアカウント用データはすべてOTRSデータベースの中で保存されます。otrs.PostMasterMailbox.pl

スクリプト(OTRSインストレーションのbinディレクトリーにあります)は、データベースの中で設定を使用し、メールを取って来ます。全てのメール設定が適切に動いているかどうかをチェックするために./bin/otrs.PostMasterMailbox.plを手動で実行することができます。

On a normal installation, the mail will be fetched every 10 minutes by the

postmaster_mailbox cron job. For further information

about modifying cron jobs, please refer to the "Setting up the cron jobs for

OTRS" section.

注記

メールを取って来る場合、OTRSはPOPかIMAPサーバーからメールを削除します。さらにサーバ上でコピーを保存するオプションはありません。サーバのコピーを保持したければ、メールサーバで転送規則を作成するとよいでしょう。詳細のためにメールサーバ・ドキュメンテーションを調べてください。

OTRSにEメールを入れるためにメールアカウントを使用することができなければ、コマンドライン・プログラム

bin/otrs.PostMaster.plはその問題を解決するひとつの方法かもしれません。それはSTDIN経由でメールを取り、OTRSにそれらを直接送ります。それは、MDA(メール配信エージェント(例えばprocmail))がこのプログラムを実行すれば、EメールがOTRSシステムにおいて利用可能だろうということを意味します。

MDAなしで

bin/otrs.PostMaster.plをテストするには、次のスクリプトのコマンドを実行してください。

linux:/opt/otrs# cd bin linux:/opt/otrs/bin# cat ../doc/sample_mails/test-email-1.box | ./otrs.PostMaster.pl linux:/opt/otrs/bin#

スクリプト:MDAのないポストマスターのテスト

EメールがQueueViewの中で表示される場合、あなたの設定は正しく動作しています。

ProcmailはLinux環境中でとても普及しているEメール・フィルタです。ほとんどのシステムにそれがインストールされます。そうでなければ、procmailホームページを見てください。

OTRS用にprocmailを構成するためには(sendmail、postfix、eximあるいはqmailといったprocmail構成のMTAに基づいた)、~otrs/.procmailrc.distファイルを使用して、.procmailrcにそれをコピーして、スクリプトのラインを下に加えてください。

SYS_HOME=$HOME PATH=/bin:/usr/bin:/usr/local/bin # -- # 全てのEメールをthe PostMaster processへPipe します。 # -- :0 : | $SYS_HOME/bin/otrs.PostMaster.pl

スクリプト:OTRSのためのprocmailの構成。

localのOTRSユーザへ送られたEメールはすべて、bin/otrs.PostMaster.plに送られ、QueueViewで表示されるでしょう。

メールサーバから、POP3またはIMAPのメールボックス経由で、OTRSマシン/ローカルのOTRSアカウント、およびprocmailにEメールを受け取るために、fetchmailを使用します。

注記

OTRSマシン上で作動してるSMTP構成が必要です。

OTRSのホームディレクトリーの中で.fetchmailrc.distを使用し、必要に応じて.fetchmailrc.Modfiy/changeにそれをコピーすることができます。(下記の例7-1を参照)

例4.2 .fetchmailrc

#poll (mailserver) protocol POP3 user (user) password (password) is(localuser) poll mail.example.com protocol POP3 user joe password mama is otrs

.fetchmailrcを710("chmod 710.fetchmailrc")にセットすることを忘れないでください!

上記の例7-1からの.fetchmailrcで、コマンドfetchmail

-aが実行されれば、EメールはすべてローカルのOTRSアカウントへ転送されるでしょう。メールを規則的に取って来たい場合は、このコマンドでcronjobをセット・アップしてください。

bin/otrs.PostMaster.plあるいはbin/otrs.PostMasterMailbox.plの方法を使用すれば、PostMasterフィルタ・モジュールを備えたX-OTRSヘッダー・エントリを挿入するか修正することができます。チケットシステムは、X-OTRSヘッダーによって、受信に対するいくつかのアクションを実行するか、特定のキューへそれらをソートするか、優先度を変更するか、あるいは例えば顧客IDを変更することができます。X-OTRSヘッダーに関してより多くの情報、OTRS管理者ページからの「メールアカウントの追加」に関するセクションにおいて利用可能です。

いくつかのデフォルト・フィルタ・モジュールがあります:

注記

ジョブ名 (e.g. $Self->{'PostMaster::PreFilterModule'}->{'JobName'}) はユニークである必要があります。

ernel::System::PostMaster::Filter::Match は、いくつかのEメールヘッダ(e.g. From, To,

Subject, ...)をマッチさせるためのデフォルトモジュールです。 フィルタ規則がマッチすれば、それは新規Eメールヘッダ(例:

X-OTRS-Ignore: yes or X-OTRSQueue:spam)にセットできます。例 7-2のジョブは

Kernel/Config.pm に挿入可能です。

例4.3 フィルタ・モジュールのためのサンプルジョブ

# Job Name: 1-Match

# (noreply@からの全てのスパムEメールをブロックまたは無視)

$Self->{'PostMaster::PreFilterModule'}->{'1-Match'} = {

Module => 'Kernel::System::PostMaster::Filter::Match',

Match => {

From => 'noreply@',

},

Set => {

'X-OTRS-Ignore' => 'yes',

},

};

# Job Name: 2-Match

# (件名: **ORDER**かつsales@example.comからのEメールをソート)

# into queue 'Order')

$Self->{'PostMaster::PreFilterModule'}->{'2-Match'} = {

Module => 'Kernel::System::PostMaster::Filter::Match',

Match => {

To => 'sales@example.com',

Subject => '**ORDER**',

},

Set => {

'X-OTRS-Queue' => 'Order',

},

};

Kernel::System::PostMaster::Filter::CMDは外部コマンドにEメールを送る、デフォルト・モジュールです。出力はSTDOUTに与えられます、また、結果がTrueの場合、新規Eメール・ヘッダー(例えば、X-OTRS-Ignore:

yes or X-OTRS-Queue:

spam)をセットします。例7-3は Kernel/Config.pmで使用することができます。

例4.4 フィルタ・モジュールのためのサンプル・ジョブ Kernel::System::PostMaster::Filter::CMD

# Job Name: 5-SpamAssassin

# (SpamAssassin サンプルセットアップ, スパムメールを無視します)

$Self->{'PostMaster::PreFilterModule'}->{'5-SpamAssassin'} = {

Module => 'Kernel::System::PostMaster::Filter::CMD',

CMD => '/usr/bin/spamassassin | grep -i "X-Spam-Status: yes"',

Set => {

'X-OTRS-Ignore' => 'yes',

},

};

Kernel::System::PostMaster::Filter::ExternalTicketNumberRecognitionは、Eメールの件名、本文、または正規表現を使用する両方に、外部識別子を解析する可能性を加えるデフォルト・モジュールです。その後、それは定義された動的フィールドにこの値を格納します。Eメールが中へ入る時、OTRSは最初に外部識別子を検索し、1つ見つけると、あらかじめ定義された動的フィールドについてOTRSにクエリします。それは既存のチケットを見つければ、このチケットを更新するでしょう。そうでなければ、それは別々のフィールドに外部参照番号で新規チケットを作成するでしょう。

OTRS

SysConfigは、異なる外部チケット番号を設定するために4つの異なる設定を既に供給していますより多くのセッティングが必要な場合、それらを手動で加える必要がある必要があります。次の例はSysConfig設定を拡張するためにKernel/Config.pmの中で使用することができます。

例4.5 フィルター・モジュールのためのサンプル・ジョブKernel::System::PostMaster::Filter::ExternalTicketNumberRecognition

# Job Name: ExternalNumber

# 外部チケット番号の認識では、<送信者>@externalticket.comのアドレス

# からの入信Eメールの中の件名と本文インシデント<番号>をチェックします。

# <番号>が見つかればそれは動的フィールド「ExternalNumber(外部番号)」

# に保存されます。(管理者バネルで設定が必要)

$Self->{'PostMaster::PreFilterModule'}->{'000-ExternalTicketNumberRecognition5'} = {

'FromAddressRegExp' => '\\s*@externalticket.com',

'NumberRegExp' => 'Incident-(\\d.*)',

'SearchInSubject' => '1',

'SearchInBody' => '1',

'TicketStateTypes' => 'new;open'

'DynamicFieldName' => 'ExternalNumber',

'Module' => 'Kernel::System::PostMaster::Filter::ExternalTicketNumberRecognition',

'Name' => 'Test External Ticket Number',

'SenderType' => 'system',

};

構成オプション

FromAddressRegExp

これはオプションの設定です。この「From:」アドレスと一致しているメールだけがこのフィルターで考慮されます。この設定を調整して、送信メール用外部システム利用を、送信者アドレスにすることができます。このアドレスが異なる場合、このオプションを空にすることができます。この場合、OTRSは送信者アドレスをチェックしません。

NumberRegExp

これは必須設定項目です。この設定は 件名またはチケットの本文からチケット番号を抽出するためにOTRSが使う正規表現を含みます。デフォルトの正規表現は 以下のような例の発生と一致するでしょう。例えば「Incident-12354」そしてその部分を動的フィールド中に括弧で挟む部分を置きます(ここでは「12354」)

SearchInSubject

これが「1」にセットされる場合、Eメール件名はチケット番号を求めて検索されます。

SearchInBody

これが「1」にセットされる場合、Eメール本文はチケット番号を求めて検索されます。

TicketStateTypes(チケット・状態・タイプ)

これはオプションの設定です。もし与えられれば、それは与えられた状態タイプの開いた外部チケットのみOTRSを検索するでしょう。状態タイプはセミコロンで分離されます。

DynamicField

これは必須の設定で、外部番号を保存するために使われている動的フィールドを定義します。(フィールド名はシステムに存在しなければいけないしかつ有効でなければなりません)

SenderType

これは、OTRSで記事作成に使用される送信者タイプを定義します。

もちろん、自分のPostMasterフィルタ・モジュールを開発することも可能です。

OTRSは、PGP鍵を備えた送信メッセージに署名するか暗号化する能力を持っています。更に、暗号化された受信メッセージは解読することができます。暗号化と解読はGPLツールGnuPGで実施されます。OTRSのためのセットアップGnuPGに、次のステップを行なわなければなりません。

オペレーティング・システムのパッケージ・マネージャーによるGnuPGのインストール

OTRSで使うGnuPGを構成してください。GnuPGと秘密鍵のための必要なディレクトリを作成しなければなりません。シェルからユーザ「otrs」としてスクリプト中で下に示されるコマンドを実行しなければなりません。

linux:~# su otrs linux:/root$ cd linux:~$ pwd /opt/otrs linux:~$ gpg --gen-key gpg (GnuPG) 1.4.2; Copyright (C) 2005 Free Software Foundation, Inc. This program comes with ABSOLUTELY NO WARRANTY. This is free software, and you are welcome to redistribute it under certain conditions. See the file COPYING for details. gpg: directory `/opt/otrs/.gnupg' created gpg: new configuration file `/opt/otrs/.gnupg/gpg.conf' created gpg: WARNING: options in `/opt/otrs/.gnupg/gpg.conf' are not yet active during t his run gpg: keyring `/opt/otrs/.gnupg/secring.gpg' created gpg: keyring `/opt/otrs/.gnupg/pubring.gpg' created Please select what kind of key you want: (1) DSA and Elgamal (default) (2) DSA (sign only) (5) RSA (sign only) Your selection? 1 DSA keypair will have 1024 bits. ELG-E keys may be between 1024 and 4096 bits long. What keysize do you want? (2048) Requested keysize is 2048 bits Please specify how long the key should be valid. 0 = key does not expire <n> = key expires in n days <n>w = key expires in n weeks <n>m = key expires in n months <n>y = key expires in n years Key is valid for? (0) Key does not expire at all Is this correct? (y/N) y You need a user ID to identify your key; the software constructs the user ID from the Real Name, Comment and Email Address in this form: "Heinrich Heine (Der Dichter) <heinrichh@duesseldorf.de>" Real name: Ticket System Email address: support@example.com Comment: Private PGP Key for the ticket system with address support@example.com You selected this USER-ID: "Ticket System (Private PGP Key for the ticket system with address support@examp le.com) <support@example.com>" Change (N)ame, (C)omment, (E)mail or (O)kay/(Q)uit? O You need a Passphrase to protect your secret key. Passphrase: secret Repeat passphrase: secret We need to generate a lot of random bytes. It is a good idea to perform some other action (type on the keyboard, move the mouse, utilize the disks) during the prime generation; this gives the random number generator a better chance to gain enough entropy. ++++++++++.+++++++++++++++++++++++++....+++++.+++++...+++++++++++++++++++++++++. +++++++++++++++++++++++++.+++++.+++++.+++++++++++++++++++++++++>++++++++++>+++++ .......>+++++<+++++................................+++++ Not enough random bytes available. Please do some other work to give the OS a chance to collect more entropy! (Need 280 more bytes) ++++++++++.+++++..++++++++++..+++++....++++++++++++++++++++.+++++++++++++++.++++ ++++++++++++++++++++++++++.++++++++++.+++++++++++++++.++++++++++.+++++++++++++++ ..+++++>.+++++....>+++++........................................................ ...........................................................>+++++<+++++......... .............+++++^^^ gpg: /opt/otrs/.gnupg/trustdb.gpg: trustdb created gpg: key 7245A970 marked as ultimately trusted public and secret key created and signed. gpg: checking the trustdb gpg: 3 marginal(s) needed, 1 complete(s) needed, PGP trust model gpg: depth: 0 valid: 1 signed: 0 trust: 0-, 0q, 0n, 0m, 0f, 1u pub 1024D/7245A970 2006-02-03 Key fingerprint = 2ED5 BC36 D2B6 B055 7EE1 5833 1D7B F967 7245 A970 uid Ticket System (Private pgp key for ticket system with addre ss support@example.com) <support@example.com> sub 2048g/52B97069 2006-02-03 linux:~$スクリプト: GnuPGの構成

スクリプトの中で下に示されるように、デフォルト構成は、ほとんどの要求されるパラメタのために適用することができます。キーに指定された適切なパスワードで、key所有者に対する値だけを正確に入力しなければなりません。

PGP の設定画面では、PGPはOTRSで有効になっており(一つ目のオプション)、また、PGPプログラムへのパスが設定され、有効になっている必要があります

次の構成設定(PGP::Options)はさらに変わることを要求するかもしれません。このコンフィグ・セッティングによって、「otrs」ユーザによってgpgのすべての実行に使用されるパラメタは指定することができます。特に「otrs」ユーザのGnuPGのための構成ファイルのディレクトリは重要です。例

/opt/otrs/.gnupgの中で、使用されます。このディレクトリは、PGP鍵構成以前に作成されました。次の構成オプション(PGP::Key::Password)によって、キーIDのペアおよび自身の秘密鍵のパスワードを指定することは可能です、なぜなら、外部からのコミュニケーションパートナーチケットシステムに彼らのメッセージを暗号化と秘密鍵で書き込み、OTRSはそれらのメッセージをIDとパスワードをここで指定して解読するからです。

どのようにしてあなた自身の秘密鍵のIDを得ることができますか?あなた自身の秘密鍵のIDはすでにキー生成時に表示されています。(上記ステップ1をご覧ください)さらに、次のスクリプト中で指定されたコマンドがユーザ「otrs」として実行される場合、IDを得ることが可能です:

linux:~# su otrs linux:/root$ cd linux:~$ pwd /opt/otrs linux:~$ gpg --list-keys /opt/otrs/.gnupg/pubring.gpg ---------------------------- pub 1024D/7245A970 2006-02-03 uid Ticket System (Private pgp key for ticket system with address support@example.com) <support@example.com> sub 2048g/52B97069 2006-02-03 linux:~$スクリプト:自分の秘密鍵のIDを得ること。

秘密鍵のIDは、「サブ」で始まるラインで見つけることができます。それは長さ8文字で16進法の文字列で上の例では「52B97069」です。チケットシステムでこのキー用に指定しなければならないパスワードは、キー生成中に与えられたのと同じです。

このデータが挿入された後、「アップデート」ボタンはセッティングを保存するために使用することができます。これでOTRSは暗号化されたメッセージを受け取り解読する準備ができています。

このデータが挿入された後、「アップデート」ボタンはセッティングを保存するために使用することができます。これでOTRSは暗号化されたメッセージを受け取り解読する準備ができています。

最初の方法は、顧客管理インターフェースで顧客の公開鍵を指定することです。

第2の方法は、PGP鍵設定(管理者ページから到達可能)によってキーを指定することです。この画面の右側のセクションにおいては、すでにインポート済の顧客の公開鍵が全て表示されます。PGP鍵がOTRSのために活性化され構成されたら、自分の公開鍵もそこにリストされるべきです。PGP鍵設定画面の左のエリアでキーを探せます。さらに、新規公開鍵はファイルからシステムへアップロードすることができます。

OTRSへインポートされる必要のある公開鍵を備えたファイルはGnuPGP互換性をもつキー・ファイルでなければなりません。ほとんどの場合、ファイルに格納されたキーは「ASCII armored key」です。OTRSはこのフォーマットを取り扱えます。

一見、S/MIMEを備えた暗号化はPGP鍵を備えた暗号化より少し複雑に見えます。最初に、OTRSシステムのために認証局(CA)を設立しなければなりません。後のステップは、PGP鍵で必要とされるものに非常に似ています:OTRSの構成、自身の証明書のインストール、必要な他の証明書のインポート等。

S/MIME構成は、大部分はOTRSウェブインターフェースの外部で行われ、「otrs」ユーザによってシェルの中で実行されるべきです。Linux下のMIME構成SSL(OpenSSL)に基づきます。したがって、あなたのシステムにOpenSSLパッケージがインストールされるかどうかを第一にチェックしてください。OpenSSLパッケージは、CA.pl(証明書生成の最も重要なステップはそれで行なうことができます)と呼ばれるスクリプトを含んでいます。手続きを単純化するために、ファイルシステムでCA.plスクリプトが保存され、シェルのパス変数に一時的に位置を入力する場所を見つけます。(下記のスクリプトを参照)

otrs@linux:~> rpm -ql openssl | grep CA /usr/share/ssl/misc/CA.pl otrs@linux:~> export PATH=$PATH:/usr/share/ssl/misc otrs@linux:~> which CA.pl /usr/share/ssl/misc/CA.pl otrs@linux:~> mkdir tmp; cd tmp otrs@linux:~/tmp>

スクリプト:S/MIMEの構成

上記のスクリプトは、新規一時ディレクトリ~/tmpが作成されたことを表示しています。証明書はその中で生成されることになっています。

証明書を作成するためには、コマンドライン中から次のオペレーションを行なってください:(我々は、OTRS管理者がテスト用のSSL証明書および学習する目的を作成しなければならないと考えます。暗号化用の保証されたSSL証明書を既に持った場合それを使用して、これらのステップをスキップしてください。)

SSLのために自分の認証局を開設してください。自分のSSL証明書の要請を証明するためにそれを必要とする(下記のスクリプトを参照)。

otrs@linux:~/tmp> CA.pl -newca CA certificate filename (or enter to create) Making CA certificate ... Generating a 1024 bit RSA private key ...++++++ ......++++++ writing new private key to './demoCA/private/cakey.pem' Enter PEM pass phrase: Verifying - Enter PEM pass phrase: ----- You are about to be asked to enter information that will be incorporated into your certificate request. What you are about to enter is what is called a Distinguished Name or a DN. There are quite a few fields but you can leave some blank For some fields there will be a default value, If you enter '.', the field will be left blank. ----- Country Name (2 letter code) [AU]:DE State or Province Name (full name) [Some-State]:OTRS-state Locality Name (eg, city) []:OTRS-town Organization Name (eg, company) [Internet Widgits Pty Ltd]:Your company Organizational Unit Name (eg, section) []: Common Name (eg, YOUR name) []:OTRS Admin Email Address []:otrs@your-domain.tld otrs@linux:~/tmp> ls -la demoCA/ total 8 -rw-r--r-- 1 otrs otrs 1330 2006-01-08 17:54 cacert.pem drwxr-xr-x 2 otrs otrs 48 2006-01-08 17:53 certs drwxr-xr-x 2 otrs otrs 48 2006-01-08 17:53 crl -rw-r--r-- 1 otrs otrs 0 2006-01-08 17:53 index.txt drwxr-xr-x 2 otrs otrs 48 2006-01-08 17:53 newcerts drwxr-xr-x 2 otrs otrs 80 2006-01-08 17:54 private -rw-r--r-- 1 otrs otrs 17 2006-01-08 17:54 serial otrs@linux:~/tmp>スクリプト: SSLのために認証局を設立

証明書リクエストを生成してください(下記のスクリプトを参照)

otrs@linux:~/tmp> CA.pl -newreq Generating a 1024 bit RSA private key ..........................................++++++ ....++++++ writing new private key to 'newreq.pem' Enter PEM pass phrase: Verifying - Enter PEM pass phrase: ----- You are about to be asked to enter information that will be incorporated into your certificate request. What you are about to enter is what is called a Distinguished Name or a DN. There are quite a few fields but you can leave some blank For some fields there will be a default value, If you enter '.', the field will be left blank. ----- Country Name (2 letter code) [AU]:DE\keyreturn State or Province Name (full name) [Some-State]:OTRS-state Locality Name (eg, city) []:OTRS-town Organization Name (eg, company) [Internet Widgits Pty Ltd]:Your company Organizational Unit Name (eg, section) []: Common Name (eg, YOUR name) []:OTRS admin Email Address []:otrs@your-domain.tld Please enter the following 'extra' attributes to be sent with your certificate request A challenge password []: An optional company name []: Request (and private key) is in newreq.pem otrs@linux:~/tmp> ls -la total 4 drwxr-xr-x 6 otrs otrs 232 2006-01-08 17:54 demoCA -rw-r--r-- 1 otrs otrs 1708 2006-01-08 18:04 newreq.pem otrs@linux:~/tmp>スクリプト: 証明書リクエストの作成

証明書リクエストは署名され、それによってあなた自身のCAに証明されます。あるいは別の外部の保証されたCAによって署名されることによりさらに信頼性を高められます。(下記スクリプト参照)

otrs@linux:~/tmp> CA.pl -signreq Using configuration from /etc/ssl/openssl.cnf Enter pass phrase for ./demoCA/private/cakey.pem: Check that the request matches the signature Signature ok Certificate Details: Serial Number: fd:85:f6:9f:14:07:16:c8 Validity Not Before: Jan 8 17:04:37 2006 GMT Not After : Jan 8 17:04:37 2007 GMT Subject: countryName = DE stateOrProvinceName = OTRS-state localityName = OTRS-town organizationName = Your Company commonName = OTRS administrator emailAddress = otrs@your-domain.tld X509v3 extensions: X509v3 Basic Constraints: CA:FALSE Netscape Comment: OpenSSL Generated Certificate X509v3 Subject Key Identifier: 01:D9:1E:58:C0:6D:BF:27:ED:37:34:14:D6:04:AC:C4:64:98:7A:22 X509v3 Authority Key Identifier: keyid:10:4D:8D:4C:93:FD:2C:AA:9A:B3:26:80:6B:F5:D5:31:E2:8E:DB:A8 DirName:/C=DE/ST=OTRS-state/L=OTRS-town/O=Your Company/ CN=OTRS admin/emailAddress=otrs@your-domain.tld serial:FD:85:F6:9F:14:07:16:C7 Certificate is to be certified until Jan 8 17:04:37 2007 GMT (365 days) Sign the certificate? [y/n]:y 1 out of 1 certificate requests certified, commit? [y/n]y Write out database with 1 new entries Data Base Updated Signed certificate is in newcert.pem otrs@linux:~/tmp>スクリプト:証明書リクエストの署名

あなた自身の証明書を生成して下さい。そしてそれに伴い、署名された証明書を使う、すべてのデータを生成して下さい。(下記スクリプト参照)

otrs@linux:~/tmp> CA.pl -pkcs12 "OTRS Certificate" Enter pass phrase for newreq.pem: Enter Export Password: Verifying - Enter Export Password: otrs@linux:~/tmp> ls -la total 12 drwxr-xr-x 6 otrs otrs 328 2006-01-08 18:04 demoCA -rw-r--r-- 1 otrs otrs 3090 2006-01-08 18:13 newcert.p12 -rw-r--r-- 1 otrs otrs 3791 2006-01-08 18:04 newcert.pem -rw-r--r-- 1 otrs otrs 1708 2006-01-08 18:04 newreq.pem otrs@linux:~/tmp>スクリプト:新規証明書の生成

今、これらのオペレーションが実行され、S/MIMEセットアップはOTRSの中で完成したはずです。

セットアップのこの部分はリンク"SMIME"を選んで、管理者ページで実行されます。OTRSで一般的なS/MIMEサポートがまだ可能にされてない場合、マスク(mask)は管理者にこれを指摘し、それを可能にするために適切なリンクを提供します。

SysConfig group で"Crypt::SMIME" S/MIME に関する全般の設定が行えます

ここで、S/MIME支援を活性化し、OpenSSLコマンド用のパスおよび証明書用のディレクトリーを定義することができます。上に作成されたキー・ファイルは、ここで示されたディレクトリーに格納されなければいけません。そうでなければ、OpenSSLは使用できません。

次のステップはOTRS管理ページ上のS/MIME構成で行われます。ここで、OTRSシステムの秘密鍵および他のコミュニケーション・パートナーの公開鍵(複数)をインポートすることができます。このセクションの最初に作成し、OTRSに追加した公開鍵を入力してください。

言うまでもなく、コミュニケーション・パートナーの全てのパブリックS/MIMEキーは顧客管理ツールを使用してインポートすることもできます。